Cybercrime is een groeiend probleem en elke organisatie is wel eens het doelwit van phishing via e-mail of WhatsApp. Hackers vinden altijd nieuwe manieren om gegevens te stelen, dus het is belangrijk om je medewerkers scherp te houden en ervoor te zorgen dat bedrijfsgegevens veilig blijven. Daarom besloot een van onze partners een experiment op te zetten om te testen hoe oplettend de medewerkers waren. Gezien diverse partners interesse hadden in de werkwijze onderstaand de stappen die zijn genomen in de test:

Stap 1: Een Outlook omgeving die net echt lijkt

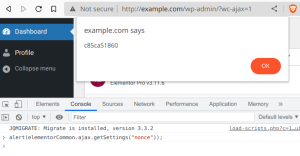

De test begon met het opzetten van een neppe Outlook-omgeving die precies leek op de echte Microsoft Outlook-pagina. Echter, wie probeerde in te loggen op deze nep-omgeving, werd niet echt ingelogd. In plaats daarvan werden de inloggegevens doorgegeven aan de IT-afdeling.

Stap 2: Nepmail #1

Vervolgens stuurden zij een e-mail vanuit de algemeen directrice met het verzoek om het wachtwoord te veranderen via een link naar de fake Outlook-omgeving. Helaas werd deze mail snel ontdekt en gedeeld in de groepschat, dus ze hadden nog geen succes.

Stap 3: Een tweede poging…

Een week later probeerden ze het opnieuw met een bericht over “recente phishing-aanvallen” en werd er aangegeven dat er aan de beveiliging werd gewerkt door middel van tweestapsverificatie. Zij maakten het de collega’s nog gemakkelijker door hen een link (naar de fake omgeving) te sturen.

Resultaat van het experiment

Uiteindelijk was slechts één van de 76 medewerkers verleid om op de link te klikken en in te loggen. Dankzij de snelle communicatie via de groepschat was iedereen snel op de hoogte en slaagde het team (bijna) met vlag en wimpel.

Eindconclusie

Dit experiment bewijst dat phishing-mails echt kunnen lijken, zelfs zonder interne informatie. Het is belangrijk om altijd op afwijkende e-mailadressen te letten en snel informatie te delen binnen de groep. De medewerkers van deze desbetreffende partner zullen dit experiment nog lang onthouden en bewust blijven van de gevaren van cybercrime.

Ook een test uitvoeren?

Indien jouw organisatie gebruik maakt van Microsoft Office 365 zou je gebruik kunnen maken van de Attack Simulation Training (aanvalsimuatietraining).